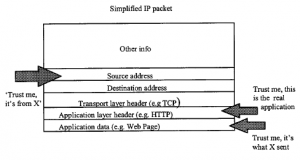

Nieuprawnionemu podmiotowi trzeciemu dość trudno jest przeprowadzić masowy atak „podsłuchowy” na wszystkich użytkowników tradycyjnych sieci telefonicznych. Łącza, które łączą wszystkich klientów, znajdują się pod kontrolą władz telekomunikacyjnych i są również fizycznie trudno dostępne. Nie dotyczy to Internetu. Ze względu na swoją federacyjną naturę — celową cechę projektową zapewniającą zróżnicowanie przed awariami punktów — pakiety danych mogą przechodzić przez dużą liczbę domen, które nie są chronione i są skoncentrowane na routerach łączących ze sobą podsieci. Co więcej, te pakiety danych niosą ze sobą adresy źródłowe i docelowe

W ten sposób są kierowane, a router można postrzegać prawie jako Internet sam w sobie. Nic nie jest prostsze niż odczytywanie i kopiowanie ruchu do złośliwego napastnika za pomocą tak zwanego oprogramowania sniffer. Wszystkie dane można łatwo odczytać, zmodyfikować lub wykorzystać do przeprowadzenia bardziej złożonych ataków. Pochodzenie, same dane lub typ aplikacji można zmienić. Tak więc, w przeciwieństwie do podsłuchów telefonicznych, proces ten nie musi być jednokierunkowy, tylko do odbioru: fałszywe wiadomości, które rzekomo pochodzą z innych źródeł niż rzeczywiste, mogą być wstrzykiwane do sieci w procesie zwanym spoofingiem