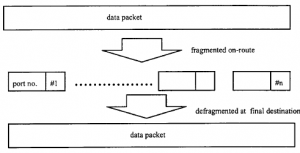

Istnieją inne ataki, które wykorzystują luki bezpieczeństwa protokołów internetowych. Niektóre są skuteczne nawet po wprowadzeniu środków bezpieczeństwa. Jednym z przykładów takiego ataku jest tak zwany atak defragmentacyjny. Jest to sposób, w jaki ataki mogą być przeprowadzane na serwery internetowe i inne serwery znajdujące się za nimi, w samym sercu rzekomo bezpiecznych, podstawowych zasobów IT firmy. Polega na zdolności do oszukania odbiorcy, aby uwierzył, że żądana jest jedna aplikacja (zazwyczaj żądanie HTTP), a nie, w rzeczywistości, inna, bardziej niebezpieczna. Wewnętrzne sieci korporacyjne są zwykle chronione od zewnątrz za pomocą firewalli (których działanie wyjaśnimy w dalszej części). Jednak jeszcze cztery lata temu nie było powszechnie stosowanych środków zaradczych, które mogłyby powstrzymać atak defragmentacyjny na zaporę ogniową. Prawdą jest, że znaczna liczba instalacji jest nadal podatna na zagrożenia. Tak to działa: Wspomnieliśmy, że protokół IP musi radzić sobie z różnymi sieciami które ustawiają różne wartości na maksymalny rozmiar pakietów danych. Gdy długi pakiet danych dociera do routera do sieci, która może obsługiwać tylko mniejsze pakiety, router dzieli pakiety na fragmenty i nadaje im tymczasowe etykiety, które umożliwiają ich identyfikację w ostatecznym miejscu docelowym i ponowne prawidłowe złożenie.

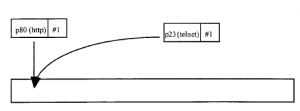

Teraz, jak pokazano na rysunku, fragmentom nadawany jest numer, który umożliwia ich ponowne złożenie we właściwej kolejności, a pierwszy fragment zawiera również identyfikator portu, który umożliwia komputerowi docelowemu (w tym przypadku atakowanemu serwerowi) ), aby wiedzieć, do którego portu TCP uzyskujesz dostęp. Konwencjonalnie niektóre numery portów są zarezerwowane dla określonych rodzajów dostępu. Na przykład port 80 jest używany do dostępu HTTP (tj. do uzyskania dostępu do serwera WWW), a port 23 jest używany do usług telnet (które umożliwiają dostęp do i przenoszenie plików między serwerem a innymi komputerami. Ogólnie rzecz biorąc, jest to ładne bezpieczne przepuszczanie strony trzeciej przez zaporę ogniową w przypadku żądania HTTP, które spowoduje na przykład zamknięcie strony internetowej. Nie jest rozsądne zezwalanie osobom postronnym na dostęp do plików. Tak więc zapora jest zaprogramowana tak, aby przepuszczać tylko pakiety HTTP a nie telnet. Tak właśnie powinno się stać, a wiele serwerów i zapór ogniowych ufa reszcie świata, że będzie przestrzegała tych zasad. Załóżmy jednak, że atakujący stwarza sytuację pokazaną na rysunku.

Atakujący wygenerował pseudo fragmenty, z których pierwszy jest oznaczony jako port 80, HTTP, dozwolone żądanie. Zapora zatem przekazuje fragment i wszystkie kolejne fragmenty, o których wie, że są częścią tego pakietu. Defragmentacja następuje tylko wtedy, gdy fragmenty docierają do serwera docelowego. (Odbywa się to ze względu na wydajność.) Tutaj są one składane zgodnie z ich etykietą sekwencji. Serwer umieszcza pierwszy fragment (wraz z adresem HTTP), na pierwszym miejscu w pakiecie, za nim umieszczany jest fragment z etykietą 2 i tak dalej. Ale atakujący oszukał: jest drugi „fragment 1”. To nadpisuje poprzedni wpis i zauważ, że jest to adres telnet! Atakujący jest w strukturze plików serwera. Teraz, gdy ta metoda ataku została rozpoznana, niektórzy producenci zapór ogniowych produkują nowe systemy (i łatki dla starych systemów), które defragmentują pakiety i badają je pod kątem niebezpieczeństwa przed przekazaniem ich dalej.