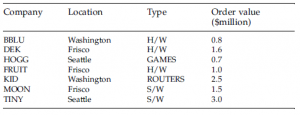

Potencjalne współdzielenie krytycznych danych między różnymi częściami przedsiębiorstwa, zwykle w ekstranecie przedsiębiorstwa, jest postrzegane jako jeden z głównych postępów w zachowaniu biznesowym. Oczywiście ma to zalety, ale jest też ryzyko. Oprócz wariantów wspomnianych powyżej ataków, które umożliwiają atakującym dostęp lub sabotowanie plików, do których nie mają uzasadnionych praw, istnieją operacje zbierania danych wywiadowczych, które mogą być przeprowadzane „legalnie” przez każdego, kto ma nawet ograniczony dostęp do bazy danych. Jednym z takich działań jest wnioskowanie z zapytań statystycznych. Rozważ tabelę .

Reprezentuje (poufną) wartość kontraktów wygranych przez Twoją firmę na zaopatrzenie wielu różnych rodzajów firm w różnych częściach Stanów Zjednoczonych. Aby chronić szczegółową wiedzę zawartą w tabeli, ale aby umożliwić (rozsądnie) zaufanym innym osobom dostęp do niektórych danych, ograniczasz ich do wykonywania tylko określonego zestawu zapytań statystycznych. Mogą na przykład wysłać zapytanie SQL, które zwraca średnią wartość zamówienia dla bazy danych. Mogą również poprosić o łączną liczbę firm w dowolnej lokalizacji, dla której masz dane typu produktu.

To, czego nie chcesz, aby zadawali, to pytania dotyczące tego, ile pieniędzy zabrałeś z pojedynczej firmy. Załóżmy, że pozwalasz im poprosić o średnią wartość dostarczonych zamówień do firm programistycznych w Seattle? (= 3 miliony dolarów). Załóżmy teraz, że pozwolisz im również zapytać o całkowitą liczbę firm w Seattle, które dostarczają oprogramowanie? (= 1). Ups! Chociaż nie pozwoliliśmy na bezpośredni dostęp do zapytań typu „ile pieniędzy pobraliśmy od Tiny”, widzimy, że para zapytań zebranych razem, z powodzeniem znalazła dokładnie taką liczbę. Generalnie okazuje się, że zatrzymanie zestawu uśrednionych statystycznie zapytań dających konkretną odpowiedź jest praktycznie niemożliwe. Jedną z części obrony jest zachowanie ścieżki audytu zapytań i obliczenia wstecz, aby ocenić, co robili użytkownicy. Ale nie ma łatwej całkowitej obrony przed wydarzeniem.