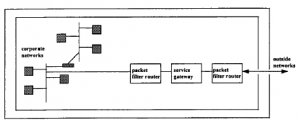

Możemy mieć dowolną liczbę i tak złożonych sieci wewnętrznych, jak tylko chcemy, ale wszystkie łączą się ze światem zewnętrznym za pomocą jednej pary filtrów, jednego do sprawdzania pakietów wychodzących i jednego do sprawdzania pakietów przychodzących. Filtry są konwencjonalnymi routerami wzbogaconymi o możliwość sprawdzenia adresów każdego pojedynczego pakietu. Administrator systemu (który musi być kimś, komu można ufać – problem sam w sobie) tworzy tabelę dla każdego filtra, z którą ma się sprawdzać, aby zobaczyć, czy przekazanie pakietu jest w porządku. Jeśli pojawią się zabronione adresy, są one odrzucane, a administracja powiadamiana. Za pomocą bramy usługowej można również przeprowadzić filtrowanie, nie tylko na poziomie pakietów, ale także według określonej zawartości i celów przesyłanych danych .

Na przykład można ustawić bezpłatny tranzyt poczty e-mail między siecią firmową a światem zewnętrznym, ale zablokować każdą inną usługę. Jedną z najczęstszych filtracji selektywnych jest przepuszczanie pakietów zawierających żądanie HTTP (tj. do pobrania strony internetowej), ale nie pakietów FTP (które żądają dostępu do plików). Jednak, jak widzieliśmy wcześniej, samo wprowadzenie filtra pakietów niekoniecznie jest wystarczające do zapewnienia bezpieczeństwa. W każdym razie istnieją pewne problemy operacyjne z zaporami filtrującymi pakiety: po pierwsze, ponieważ po prostu używa się routera, który jest skonfigurowany do odrzucania pakietów, które nie są zgodne z jego akceptowalną listą, często nie ma możliwości zbierania dzienników na tym, co dotarło do routera. Oznacza to, że może być trudno uświadomić sobie, że ktoś został zaatakowany; podobnie, nie jest łatwo wykryć odrzucenie ludzi, którym wolałbyś przepuścić. Trudne jest również skonfigurowanie uprawnień dla specjalnych użytkowników, aby umożliwić przesyłanie ich wiadomości e-mail lub dla techników terenowych z bezpiecznie zidentyfikowanymi terminalami, aby mogli zdalnie wchodzić do systemu plików.