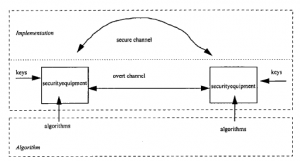

Ochrona dostępu i wyjścia z prywatnych systemów komputerowych na rozległy obszar to tylko jeden aspekt bezpieczeństwa systemu. Dane muszą być również jak najbardziej odporne na korupcję. Zwykłym sposobem na to jest stworzenie procesu bezpieczeństwa, który opiera się na algorytmach szyfrowania. Ponownie zwracamy uwagę, ponieważ nie można tego robić zbyt często, że musimy dokonać rozróżnienia między implementacjami a algorytmami. Algorytm szyfrowania to wyrażenie matematyczne opisujące, na przykład, w jaki sposób ma zostać zaszyfrowana część danych (i odszyfrowana, jeśli metoda jest inna). Wdrożenie dotyczy tego, jak ma się to odbywać w rzeczywistości. Może to odbywać się za pomocą oprogramowania, sprzętu lub ręcznie i obejmuje rozważenie sieci lub innego systemu używanego do przesyłania tajnych kluczy i sposobu organizacji umów między użytkownikami. Należy zauważyć, że bezpieczeństwo zależy zarówno od algorytmu, jak i implementacji. Na rysunku przedstawiamy podstawowe elementy procesu szyfrowania i leżące u jego podstaw algorytmy, które są wspólne dla większości aplikacji, niezależnie od tego, czy służą one do utrzymywania tajemnic, przesyłania pieniędzy, udowadniania, że jesteś tym, za kogo się podajesz, itp.

System jest napędzany przez algorytm, który w pewien sposób chroni transakcję poprzez zastosowanie pewnej uprzywilejowanej wiedzy, posiadanej przez jedną lub obie strony transakcji. Ta wiedza może być tajnym hasłem lub może po prostu oznaczać, że obie strony znają się nawzajem z widzenia i dlatego mogą prowadzić swoją działalność za pośrednictwem łącza wideo. Zawsze istnieją pewne elementy sprzętowe i/lub programowe sprzętu zabezpieczającego, które przechowują i obsługują algorytmy zapewniające bezpieczeństwo – w przytoczonym przykładzie kamery wideo, monitory i łącza transmisyjne. Częściej pojawią się maszyny kryptograficzne, które będą kodować wiadomości, aby zapobiec podsłuchiwaniu lub manipulacji. W tym przypadku są one konwencjonalnie nazywane kryptowalutami. Ostatnim elementem systemu jest bezpieczny kanał. Obejmuje to pewien zestaw procesów i technologii, które umożliwiają pełną i niezawodną wymianę informacji uprzywilejowanych między obiema stronami. Prostym przykładem może być wymiana kluczy używanych do konfiguracji algorytmów szyfrowania i deszyfrowania w celu bezpiecznej transmisji wiadomości. Może to być nawet wymiana zdjęć legalnych uczestników w naszym przykładzie konferencji. Nawiasem mówiąc, czasami twierdzi się, że systemy bezpieczeństwa, takie jak szyfrowanie kluczem publicznym, sprawiają, że nie jest już konieczne zapewnienie bezpiecznego kanału. O tym, czy jest to dokładnie poprawne, omówimy później.